2009年 09月 的归档

lrcdis 20090908 版本放出,新增xmms2支持

在“lrcdis 20090831 版本放出”的文章中,有网友留言,说希望增加对xmms2的支持。

xmms2是一个基于元老级播放器xmms的播放器,但是据说已经基本上把xmms的代码全部重写过了。特点是C/S架构,这点有点类似MPD/MPC,但是我觉得易用性上比MPD好一点;核心是CLI的,可以有不同的GUI壳。

不过,不知道为什么,这个播放器4年半了,都一直没有进gentoo的portage,害得我不得不手工下载源码安装。。

不过由于本来就是C/S架构的,自然接口比较完善,所以比较容易lrcdis就支持上了。比较好玩的是 xmms2 status 这个命令居然是不会退出的。。好在 xmms2 info 里也可以取到时间信息。

好了,没有其他的什么changelog了,如果你也用xmms2,想试试lrcdis的话,可以从这里下载。

PS: 目前lrcdis已经支持如下播放器了: mpd, moc, audacious, amarok, exaile, quodlibet, rhythmbox, mplayer, JuK, qmmp, muine, banshee, xmms2 ,如果你的播放器不在这里面的话,不妨在这里留言告诉我。

用vpnc搞定cisco防火墙

公司某地的现场服务器,由于安全的需要,把cisco防火墙的VPN访问给打开了,然后给我们发了一个邮件,一看里面的附件,是个”Cisco VPN Client 4.7.00.0533.exe”,就知道怎么回事了,无视此邮件,自己去寻找开源的解决方案吧~

好在也还比较简单,as vpn以后(as is aliased to `eix -c’),出来几个软件,一看觉得vpnc比较顺眼,依赖少比较轻量,就emerge上了,然后就有了 /etc/vpnc/default.conf ,打开一看,几个配置项非常地简单明了,账号密码之类的一一填上即可。就是 IKE Authmode 这个选项,要和你的服务器管理器联系一下,才能确认,我这边用的psk。

然后,就可以启动vpnc了,方法是执行

|

1 |

sudo /etc/init.d/vpnc start |

然后,我这里由于用的是psk这个较弱的方式,出了点小错:

|

1 2 3 4 5 6 7 8 |

vpnc |* Starting VPNC: vpnc... vpnc |/usr/sbin/vpnc: peer selected (single) DES as "encryption" method. vpnc |This algorithm is considered too weak today vpnc |If your vpn concentrator admin still insists on using DES vpnc |use the "--enable-1des" option. vpnc | vpnc |* start-stop-daemon: failed to start `/usr/sbin/vpnc' [ !! ] vpnc |* ERROR: vpnc failed to start |

查看了一下man页,发现 –enable-1des 这个选项对应的配置文件行是:

|

1 |

Enable Single DES |

把此行加到 /etc/vpnc/default.conf 的末尾,再启动服务,就一切正常了。

ifconfig的结果会多出一个 tun0:

|

1 2 |

tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 inet addr:xxx.xxx.xxx.xxx P-t-P:xxx.xxx.xxx.xxx Mask:255.255.255.255 |

route的结果也会有tun0接口对应的路由,到此,就可以直接使用10.xxx.xxx.xxx这样的内网地址和特定的远程服务器进行通讯了。

当然,如果你要频繁使用某vpn的话,也可以将vpnc服务加载到启动级别里。

新安江-大慈岩游记

大慈岩位于建德市南面24公里处。它是一个佛教文化和秀丽山水完美结合的旅游胜地,素有“浙西小九华”之誉,以“江南悬空寺、长谷溪流、全国第一天然立佛”而名闻遐迩,是“浙江省风景名胜区优秀景点”之一。大慈岩的一大特色是悬崖高位洞穴建筑。主殿寺庙地藏王大殿依山建于高3米、长60米、宽20米的洞穴中,它一半凌架悬空,一半嵌入岩腹,颇为奇险壮观,与山西恒山悬空寺有异曲同工之妙,故称为“江南悬空寺”。新建的另一寺庙清风阁凌空构架于悬崖峭壁之上,远近山川尽收眼底,更是悬空之极。今人所凿之“天栈云渡”,沿断崖因势布局,为一石栏相续延伸的长廊,凭栏俯视,有“足底悬崖恐欲崩”之感。

呃,以上文绉绉的文字当然不是我写的,是旅游公司给的介绍,嘿嘿。

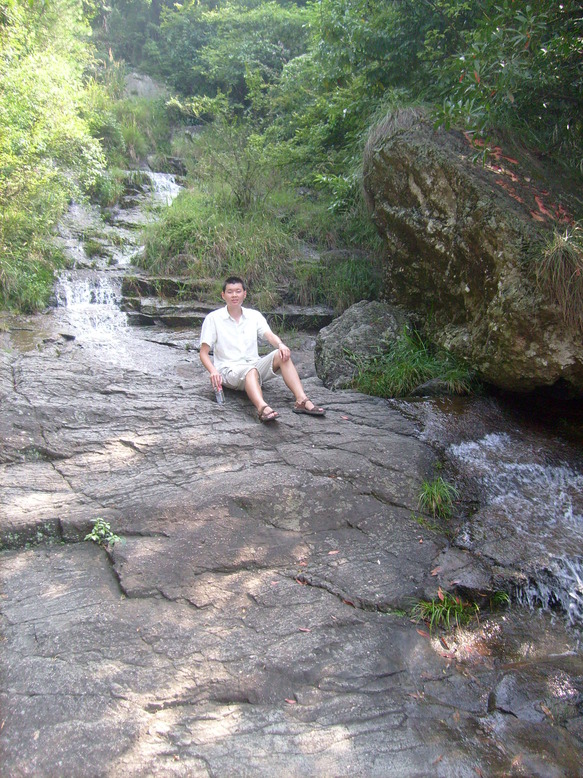

周末和公司的同事一起去旅游了一趟,由于人数太多,只能就近活动,所以就选择了省内的新安江-大慈岩二日游。

先是乘船在新安江观光了一番:

然后,昨天下午玩的是漂流,大概有3~4公里的水域,打水仗还是蛮好玩的。但是,大家都下去玩水了,也不能带着相机,所以这部分的相片就没有了。。。晚上的夜游新安江,也因为没带相机,所以没拍下照片,不过估计晚上带了相机也拍不好吧~

接着是今天一大早起来拍的照片,雾蒙蒙的新安江大桥:

我们住的酒店,难得公司比较大方,据说是四星级的。。住得还是蛮舒服的。。

终于到了传说中的大慈岩,其实这座山也不是很高,凭我常年缺少锻炼的体质,也能较快地爬到山顶:

有个硕大的观音像:

和一个硕大的弥勒佛

其实这个弥勒佛是双面的,很有创意哦

山景:

在山上往下拍,还能看到缆车

最后,出个考题:这是山上遇到的一条巨大的怪蜈蚣,身长超过10cm,红头、红尾、墨绿色的身子、嫩黄色的脚,谁知道是什么品种?

eog打开jpg文件怎么会这么糊呢?

eog,也就是gnome的默认图片查看器──GNOME之眼,打开同一张jpg图片会比其他程序打开模糊很多,而且很明显,看下图:

上面是eog的效果,下面是gPicView打开的效果,用的图片是同一张,可以这样重现:随便在那里截个图,保存成无损的png格式,然后在用gPicView打开此png,另存为jpg格式,质量设置成90%,当然也可以用eog来另存,效果也是一样的。然后再用eog和gPicView同时打开这张jpg图片,就可以看到对比的效果了。

是我的eog有问题还是eog本身的问题呢?我的版本是‘GNOME 之眼 2.26.3”。干脆删了以后都用gPicView算了。。。

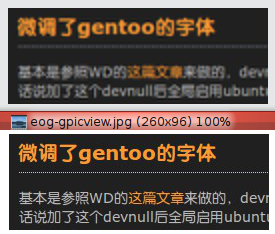

微调了gentoo的字体

基本是参照WD的这篇文章来做的,devnull这个overlay貌似不是很稳定,本来想昨天就做的,结果昨天死活加不了,今天却又好了。

话说加了这个devnull后全局启用ubuntu这个use,再全局 -cleartype 这个use,重新编译了那几个包,效果还真是不错的。

另外,我这里启用 10-hinting-slight.conf 的效果比启用 10-hinting-medium.conf 的效果更好一点。

我就只管贴图了,具体方法就看wd的文章好了。

下图是我的firefox浏览自己的blog时截的,下面那个窗口的是未调时的截图效果,上面是现在的效果:

调整前后对比图

是不是好一点呢?不过好像普通字体变粗了一点点,然后粗体却反而变细了一点点。。。

终于修复了feed输出在GR中的换行问题

最近很多人给我留言,说我的feed输出在Google Reader里不正常,所有格式都没了,换行也不见了。

但是我用thunderbird订阅自己的blog却是很正常的,为此特意用GR订阅了自己的blog看了下,确实是所有文字都成了一陀,惨不忍睹。

为此,近几天找了好久的原因,到现在,虽然根本原因还是没找到,不过换行问题算是暂时解决了。

我对比了自己的feed输出和其他WP的blog的输出,其实格式上都是一样的,都是xml里没个item都有description和content:encoded两块内容,其中description里是没有任何换行标记的摘要,一般长度不会很长,也就是说会截断文章;而content:encoded里才是真正的HTML化的全文内容,一般在WP的后台选择了feed输出全文以后,这段才会有。

但是我一直是选择输出全文的,为什么还是会乱掉呢?莫非GR只认我的description那段了?而thunderbird等却可以显示真正的全文,这样的解释倒是可以说明为什么在不同的阅读器里会有不同的表现。

意识到这一点后,我就想干脆把feed里的description那段去掉得了,于是看下了WP的代码,找到了 wp-includes/feed-rss2.php 的47行,

|

1 |

<description><![CDATA[<?php the_excerpt_rss() ?>]]></description> |

然后把这行给删掉了。终于实现了在GR里断行,哈哈。

剩下的问题是,为什么大家都有description,但是只有我的显示有问题?难道xml里有指定用不用description的字段么?

哦,还得记得下次升级了WP以后,都得再改一次这个文件。。。

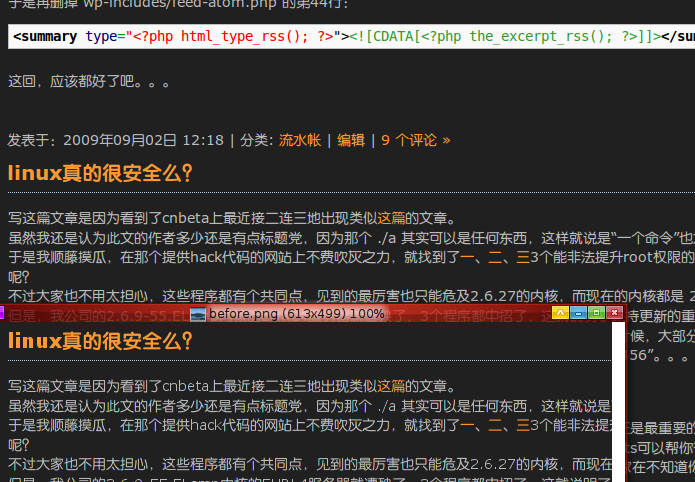

======== 20090902 16:52 update ========

原来还有一个文件没有改过来,导致刚才订阅 http://li2z.cn/feed/atom/ 的同学还是乱的,但是订阅 http://li2z.cn/feed/ 的同学就是正常的。。。

于是再删掉 wp-includes/feed-atom.php 的第44行:

|

1 |

<summary type="<?php html_type_rss(); ?>"><![CDATA[<?php the_excerpt_rss(); ?>]]></summary> |

这回,应该都好了吧。。。

linux真的很安全么?

写这篇文章是因为看到了cnbeta上最近接二连三地出现类似这篇的文章。

虽然我还是认为此文的作者多少还是有点标题党,因为那个 ./a 其实可以是任何东西,这样就说是“一个命令”也太无聊了点。但是我在公司的RHEL4的服务器上试验了之后,确实可以非法提升权限。不免有点担忧。

于是我顺藤摸瓜,在那个提供hack代码的网站上不费吹灰之力,就找到了一、二、三3个能非法提升root权限的程序,而且这几个程序是一周内公布的,所以相信真要找的话,还能找到很多,何况还有人家未公布的呢?

不过大家也不用太担心,这些程序都有个共同点,见到的最厉害也只能危及2.6.27的内核,而现在的内核都是 2.6.30/31 的时代了。

但是,我公司的2.6.9-55.ELsmp内核的EHRL4服务器就遭殃了,3个程序都中招了,这就说明了保持更新的重要性。一般这种服务器更新都会比较谨慎,有时候甚至无人去管理更新的事情,而且大多都是开着ssh的,这样的linux其实一点都不安全,我就见过一台服务器,老出这样那样的怪问题,最后我去看的时候,大部分/bin和/usr/bin下的常用可执行文件都已经被修改过了,文件的时间也都是一样的,而且正是这个时间开始才反常的。究其原因,正是因为这台公网IP的机器开着SSH,而且root密码还是无敌的“123456”。。。这样,即使那机器本身没有什么重要的文件,一旦被攻陷,损失和麻烦还是不少的,更何况局域网的其他机器也会受到牵连。

在这里,有必要给大家几点建议,做到以下几点linux才能真正安全一些

- 提高安全意识,不要认为装了linux就可以高枕无忧了,安不安全其实还得靠人。我觉得这点正是最重要的。

- 如果非得开ssh,一定要装上denyhosts(不知道为什么这个也要墙掉,无语了),denyhosts可以帮你有效地避免被ssh暴力破解。

- 最好像ubuntu默认的一样,禁用root账号,不然的话,至少禁止root直接ssh登录,因为人家在不知道你用户名的情况下,一般的都是用root来暴力破解的

- 不要使用弱密码,这点似乎总有人会犯错。。。

- 始终保持更新,可以避免上面说到的情况。

- 谨慎执行来历不明的二进制文件,尤其是需要sudo的。开源的才是最安全的。

- 不要贪图方便,时不时大面积地 chmod -R +x xxxx ,尤其不能 chmod -R 777 xxxx

先这么多了,有其他再补充。。。